Cyberbezpieczeństwo OT: Wyważenie rygoru i elastyczności w ochronie infrastruktury krytycznej

Praca w obiektach infrastruktury krytycznej to doświadczenie pełne wyzwań. Każdy, kto miał okazję przebywać w takich miejscach, wie, że obowiązują tam rygorystyczne wymagania, a działanie zgodne z procedurami często wymaga znacznego wysiłku. Codzienna praktyka pokazuje, jak ważne jest zachowanie równowagi między skrupulatnym przestrzeganiem zasad a elastycznością w podejściu do wdrażania rozwiązań technologicznych.

Wyobraźmy sobie administratora IT, który konfiguruje przełączniki sieciowe na zimnej podłodze serwerowni, ubrany w pełny strój ochronny. To nie jest komfortowa praca – bolące kolana i tęsknota za ciepłym biurem to codzienność. Aby ułatwić dostęp do systemów, często stosuje się rozwiązania zdalne, takie jak tunele sieciowe zabezpieczone zaporami ogniowymi, systemami UTM i innymi technologiami. Jednak te narzędzia, choć nieocenione, mogą stać się potencjalnym wektorem ataku.

Wektory ataku i podatności

Przykłady niebezpieczeństw można mnożyć. Wsparcie zdalne przez oprogramowanie do przejmowania kontroli nad komputerem, podłączanie telefonów do stacji operatorskich czy niewystarczająca weryfikacja tożsamości osób wchodzących na teren zakładu – to tylko niektóre z sytuacji, które zwiększają ryzyko naruszeń bezpieczeństwa. Takie scenariusze pokazują, jak kluczowe jest nie tylko wdrożenie odpowiednich narzędzi, ale także zachowanie czujności oraz inwestowanie w solidne procedury i edukację pracowników.

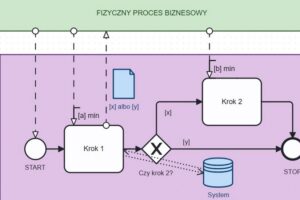

Fundament bezpieczeństwa – identyfikacja i segmentacja

Jednym z najważniejszych kroków w ochronie infrastruktury krytycznej jest dokładna identyfikacja zasobów. To zadanie wymagające wielu miesięcy pracy, ale pozwalające uzyskać pełen obraz systemu i jego słabych punktów. Kolejnym krokiem jest przemyślane zaprojektowanie sieci, w tym jej segmentacja. Dobre praktyki w tej dziedzinie mogą zapobiec olbrzymim kosztom przywracania zakładu do działania po incydencie.

Segmentacja sieci pozwala ograniczyć skutki potencjalnych ataków, izolując poszczególne obszary infrastruktury. Dzięki temu nawet poważne incydenty są łatwiejsze do opanowania, a ich skutki – mniej dotkliwe.

Narzędzia czy wiedza?

Firewall, CMDB, UTM, IDS, SIEM, XIoT, XDR – lista technologii wspierających bezpieczeństwo OT jest długa. Choć wszystkie te narzędzia są niezwykle przydatne, ich skuteczność zależy przede wszystkim od jakości pracy osób je wdrażających. Nawet najlepsze systemy mogą przynieść więcej szkody niż pożytku, jeśli zostaną źle skonfigurowane lub będą generować fałszywe alarmy, obciążając operatorów.

Kluczem do sukcesu jest rzetelna praca zespołu specjalistów, którzy nie tylko znają technologię, ale także potrafią przewidywać potencjalne zagrożenia. Ich zadaniem jest również projektowanie rozwiązań uwzględniających specyfikę OT, gdzie stabilność i ciągłość działania systemów są priorytetami.

Dokumentacja i SOC – filary zarządzania

Wdrożenie systemów klasy CMDB, które umożliwiają pełne śledzenie zasobów, ich konfiguracji i lokalizacji, to kolejny element układanki. Właściwa dokumentacja i jej regularna aktualizacja są nieocenione w procesie zarządzania infrastrukturą.

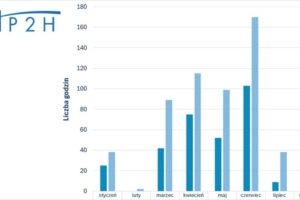

Ostatecznym elementem skutecznej ochrony OT jest utworzenie Security Operations Center (SOC). Można to zrobić wewnętrznie lub zlecić na zewnątrz – ważne, by odpowiedzialność za monitorowanie, analizę i reagowanie na incydenty spoczywała na wyspecjalizowanym zespole.

Dział informatyki, automatyki czy dyspozytorzy już teraz mają wystarczająco wiele obowiązków. SOC to miejsce, gdzie gromadzona jest wiedza, a doświadczeni specjaliści analizują dane, korelują zdarzenia i proponują zmiany w infrastrukturze.

Cyberbezpieczeństwo OT – zadanie na dziś i jutro

Praca w obszarze cyberbezpieczeństwa OT wymaga cierpliwości, wiedzy i zaangażowania. Od szczegółowej identyfikacji zasobów, przez segmentację sieci, po skuteczne zarządzanie i monitorowanie – każdy etap jest kluczowy dla zapewnienia stabilności działania infrastruktury krytycznej.

Ostatecznie to ludzie – ich doświadczenie i skrupulatność – stanowią najważniejszy element układanki. Nawet najlepsze narzędzia mogą zawieść, jeśli zabraknie odpowiedniego podejścia do ich wdrażania i obsługi. Dlatego warto zainwestować czas i środki w budowanie kompetencji zespołu, by móc skutecznie stawić czoła wyzwaniom współczesnego świata.

Artykuł sponsorowany

Autor: Michał Nadolski, Zastępca Menadżera Security Operations Center w Dynacon Sp. z o.o.

Źródło: Dynacon Sp. z o.o.