W przedstawionych poniżej rozważaniach dotyczących bezpieczeństwa systemów klasy OT autor nie koncentruje się wyłącznie na zapewnieniu bezpieczeństwa przed celowymi atakami na infrastrukturę, lecz traktuje bezpieczeństwo jak pożądany stan systemu realizującego zaplanowaną dla niego funkcję. Nie ma bowiem znaczenia jaka jest przyczyna nieprawidłowego działania systemu. Istotny jest skutek który ona powoduje.

Przez długie lata rozwoju automatyki przemysłowej termin „bezpieczne” odnosił się prawie wyłącznie do braku fizycznego zagrożenia realizacji procesu, w tym bezpieczeństwa ludzi, którzy go obsługiwali. Urządzenia automatyki przemysłowej takie jak nastawialne zawory, silniki wykonawcze, czy analogowe regulatory (np. typu PID), wymagały ręcznego ustawienia parametrów. W związku z tym zapewnienie bezpieczeństwa sprowadzało się do redundancji tych urządzeń i ochrony fizycznego dostępu do nich. Urządzenia projektowano w taki sposób, aby w stanie awaryjnym znalazło się ono w ustawieniu najbardziej bezpiecznym dla realizowanego procesu. Dobrym przykładem tego podejścia jest znany świetlny sygnalizator używany od lat w kolejnictwie. Działa on tak, aby w wypadku awaryjnym zapalało się światło czerwone (nawet element świetlny jest w tym wypadku zdublowany na wypadek przepalenia się elementu głównego), czyli sygnał „STÓJ” uznanym za najbardziej bezpieczne ustawienie w realizowanym procesie. Z kolei w systemach produkcyjnych korzystających z robotów przemysłowych bezpieczeństwo ludzi zapewniano przez elektronicznie nadzorowaną strefą obejmującą wszystkie potencjalne ruchy robota, w wypadku naruszenia której – robot był natychmiast zatrzymywany.

Jednak żaden fizycznie działający system nie jest całkowicie wolny od błędów i możliwości przejścia w stan awaryjny, szczególnie w sytuacjach nie przewidzianych przez projektanta systemu. Często zdarza się tak, że zabezpieczając się przed jakimś scenariuszem otwieramy furtkę do zajścia innego, równie niebezpiecznego zdarzenia. Bardzo wiele przykładów takich zdarzeń można było zaobserwować w historii rozwoju techniki lotniczej i katastrof, które w tej dziedzinie transportu się zdarzają. Transport lotniczy, szczególnie w obszarze transportu pasażerów – jest niewątpliwie najbardziej uregulowaną pod kątem zapewnienia bezpieczeństwa branżą (pomijamy tu w naszych rozważaniach urządzenia techniki jądrowej, a także obszaru techniki wojskowej), a rozwiązania techniczne są stale udoskonalane. Mimo to wypadki się zdarzają i zapewne zdarzać się będą – niezależnie od stopnia rozwoju automatyki i wspomagającej jej sztucznej inteligencji. Doskonałym przykładem obrazującym problemy automatyki przemysłowej jest rozwój tzw. autopilota, który ewoluował od stosunkowo prostego regulatora (z korektorem w torze sprzężenia zwrotnego) zapewniającego jedynie lot poziomy na zadanej wysokości, do obecnej formy tego urządzenia zdolnego przeprowadzić cały proces lądowania bez widoczności, opierając się na sygnałach pochodzących z czujników zamontowanych na samolocie (kąt natarcia i prędkość pozioma i opadania) oraz na sygnale radiowym generowanym przez urządzenia ILS (Invisible Landing System). Jednak w sytuacji awarii niektórych z tych elementów i braku możliwości wypracowania przez autopilota decyzji (na założonym przez konstruktorów poziomie ufności) system się wyłącza i przekazuje sterowanie w ręce pilotów. Ponieważ systemy lotnicze projektowane są na najwyższym do osiągnięcia poziomie bezpieczeństwa, można przyjąć że długo jeszcze człowiek będzie „ostatecznym arbitrem” decydującym w krytycznych momentach jakie decyzje podjąć. Z drugiej strony, analiza wypadków lotniczych (ale kolejowych także) pokazuje, że znacząca ich część spowodowana jest błędami ludzkimi. Zarówno wynikającymi z braku odpowiednich umiejętności, jak i naturalnymi cechami człowieka jako systemu podejmowania decyzji, w tym utraty orientacji wynikającej z błędnego działania receptorów sygnałów zewnętrznych jakim jest wzrok, słuch, czy poczucie równowagi. Powyższe rozważania warto przenieść na obszar cyberbezpieczeństwa automatyki przemysłowej, mając na względzie że nawet najlepsze osiągalne obecnie rozwiązania tzw. sztucznej inteligencji nie są w stanie w pewnych sytuacjach zastąpić człowieka w procesach wyciągania wniosków z obserwowanej sytuacji i podejmowania decyzji. W szczególności dotyczy to szeroko reklamowanych przez producentów systemów klasy SOAR. Są one pomocne w szybkim zbieraniu i przetwarzaniu danych pochodzących z różnych źródeł, ale pozostawienie w ich gestii decyzji co do np. zablokowania ruchu sieciowego poszczególnych komponentów jest ciągle zbyt ryzykowne. Jednak nie do przecenienia jest zdolność systemów wykrywania zdarzeń i syntetycznej prezentacji w sposób pozwalający operatorowi systemu na właściwą reakcję.

Stan obecny bezpieczeństwa OT

Wszystkie dostępne raporty dotyczące bezpieczeństwa systemów OT wskazują jednoznacznie na zwiększającą się skalę i częstotliwość ataków na obiekty przemysłowe i infrastrukturalne. Szczególnie ciekawy jest najbardziej aktualny raport znanej firmy FORTINET produkującej urządzenia bezpieczeństwa (która sama nie ustrzegła się przed wystąpieniem poważnej podatności w swoich urządzeniach), sporządzony w oparciu o, jak określono, wyniki zebrane przez poważną firmę badawczą (nie ujawniono jej nazwy). Raport ten, co ciekawe, dotyczy danych zebranych w pierwszej połowie 2024 r., wskazuje jednoznacznie, że wzrasta liczba wielokrotnych ataków na te same firmy. Szczególnie niepokojąca jest informacja, że 31% badanych firm zgłosiło sześć i więcej ataków w minionym okresie 2024 r., podczas gdy w 2023 r. taką informację zgłosiło 11% ankietowanych. Nie jest również zaskoczeniem, że wzrasta negatywny wpływ tych ataków na działania firm i organizacji, poczynając od utraty reputacji poprzez niedotrzymanie wymagań prawnych, na bezpośrednich stratach finansowych wywołanych skutkami tych ataków kończąc. Ciekawym wnioskiem jest również pogarszająca się samoocena badanych podmiotów w zakresie osiągniętego poziomu dojrzałości odporności na cyberataki. Jak słusznie komentują to autorzy raportu, jest to skutkiem odkrywania luk we własnej infrastrukturze, której istnienia wcześniej nie byli świadomi. I tak przy niezmienionym procencie (30%) podmiotów deklarujących osiągnięcie poziomu 2 (zapewniona kontrola dostępu i profilowanie) w latach 2023 i 2024, to już przy ocenie poziomu 3 (zapewniona predykcja zachowań) następuje drastyczny spadek deklaracji zgodności z 44% do 27%. Wiarygodna jest deklaracja osiągnięcia poziomu 1 przez 20% badanych (zapewniona segmentacja i widoczność), w odróżnieniu od zaskakującej deklaracji wzrostu procentowego z 13% do 23% podmiotów deklarujących zgodność z poziomem 4 (wdrożona orkiestracja i automatyzacja). Zdaniem autora niniejszego artykułu wynika to raczej z przecenienia skuteczności niedawno zakupionych przez nich narzędzi, nazywanych przez producentów „rozwiązaniem klasy SOAR”, niestety często „na wyrost”.

Jak zapewnić bezpieczeństwo systemów OT?

To pytanie nurtuje wszystkie podmioty, które będą zobowiązane w Europie przez właściwe akty prawa krajowego implementujacego dyrektywę UE, znaną pod skrótową nazwą NIS, do podjęcia określonych w tych aktach prawnych działań mających podnieść poziom cyberbezpieczeństwa. Oczywiście nie jest tak, że nikt do tej pory tym się nie zajmował. Niewątpliwie pionierami w tym zakresie były Stany Zjednoczone, a szczególny dorobek w zakresie standaryzacji podejścia procesowego do zapewnienia bezpieczeństwa systemom o znaczeniu krytycznym dla społeczeństwa ma organizacja standaryzacyjna NIST. Z kolei bardzo obszernym standardem i głęboko wchodzącym w cały cykl życia systemów automatyki przemysłowej jest wieloczęściowy standard ISA/IEC 62433, który został utworzony przez International Society of Automation (ISA) i następnie wspólnie rozwijany z International Electrotechnical Commission (IEC). Omówienie tego standardu, ze względu na jego obszerność, wymagałoby odrębnego artykułu.

Poniżej przedstawiono krótki zarys standardu NIST, który ukazał się pierwotnie w 2012 r. pod nazwą Framework for Improving Critical Infrastructure Cybersecurity z uwzględnieniem jego historycznej ewolucji. W kwietniu 2018 r. wydana została jego zmodyfikowana wersja oznaczona 1.1, aby w lutym 2024 zostać zastąpioną przez znacząco zmodyfikowany dokument pod nazwą Cybersecurity Framework 2.0. Jednak główna koncepcja samego podejścia nie uległa istotnej zmianie. Dokument ten jest dostępny bez konieczności ponoszenia opłat pod adresem: https://doi.org/10.6028/NIST.CSWP.29

Do chwili obecnej dostępna jest jedynie angielskojęzyczna wersja tego dokumentu, w odróżnieniu od pierwotnej, gdzie dostępna jest wersja polskojęzyczna. Nowa wersja dokumentu adresowana jest do szerszego kręgu odbiorców, nie tylko operatorów infrastruktury krytycznej. Ze względu na swoją uniwersalność może być stosowana w każdym typie podmiotu, niezależnie od jego wielkości, typu własności, a także do organizacji klasy non-profit. Istotną zmianą jest również wprowadzenie obszaru Łańcucha Dostaw (Supplay Chains), co warto zauważyć, również ma miejsce w nowym wydaniu standardu ISO/IEC 27001:2022. Jest to niejako pokłosiem wniosków z globalnej pandemii COVID, gdzie wiele łańcuchów dostaw zostało przerwanych, jak i obecnych doświadczeń wynikających z toczącej się wojny Rosji z Ukrainą. Oprócz ewidentnie negatywnych przykładów mających wpływ na gospodarkę światową, wojna ta dostarczyła także przykładów pozytywnych. Zachowano (choć z dużymi problemami) łańcuch dostaw broni i dóbr materialnych do Ukrainy. Pozwoliło to przetrwać i toczyć walkę z najeźdźcą, mimo ponoszenia ogromnych kosztów jej prowadzenia. Wprowadzono również w podstawowej klasyfikacji tzw. funkcji pojęcie Ładu (oryg. Govern), obejmującego wszelkiego rodzaju zewnętrzne i wewnętrzne regulacje, którymi powinien kierować się dany podmiot. Kolejnym ważnym aspektem tego standardu jest położenie nacisku na konieczność ciągłego doskonalenia procesu zapewnienia cyberbezpieczeństwa, tak jak również ewaluacją jego zagrożenia. Tym samym omawiany Framework jest doskonałym punktem wyjścia dla zbudowania kompleksowej strategii cyberbezpieczeństwa, niezależnie od aktualnego poziomu dojrzałości tego procesu, na którym znajduje się organizacja. Co ważne, dla podmiotów, które wcześniej dokonały implementacji Framework-u w wersji 1.0 lub 1.1 określono ścieżkę migracji do wersji 2.0, ale ze względu na zasadnicze podobieństwo konstrukcji nie jest ona trudna do przeprowadzenia.

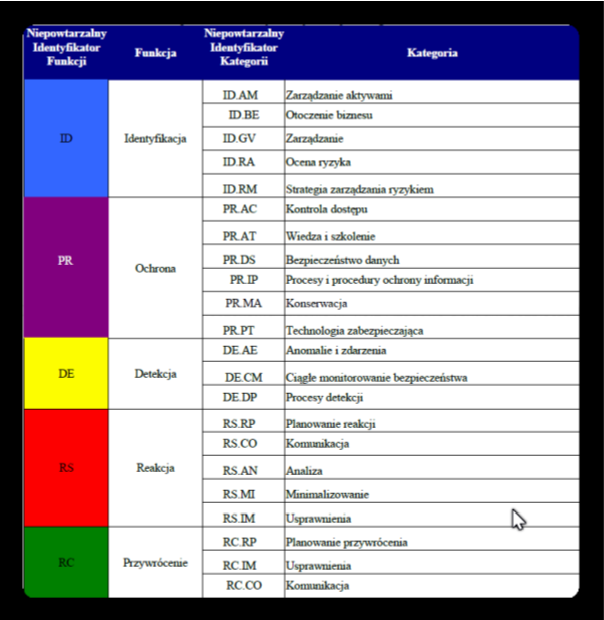

Mając na uwadze ograniczony rozmiar artykułu i łatwość percepcji omawianych idei przedstawiono główną tab. 1 prezentującą funkcje, kategorie i podkategorie w wersji pochodzącej z wcześniejszego wydania w języku polskim, pamiętając jednocześnie, że w wersji 2.0 funkcje zostały rozszerzone o jeden blok, a mianowicie funkcję GOVERNANCE, w skład której wchodzi wspomniana wcześniej kategoria Supplay Chains.

Tab. 1.

Dla znakomitej większości podmiotów wymienione tu funkcje są w jakimś stopniu realizowane, dla nich tabela ta w odniesieniu do szczegółowo wymienionych kategorii pozwala na zidentyfikowanie luk dotyczących poszczególnych funkcji. Dla tych podmiotów, które są na absolutnie początkowym stanie (a wykonywane audyty przez autora wskazują że takie również istnieją), tabela ta jest doskonałą mapą drogową do zbudowania zrębów cyberbezpieczeństwa i jego dalszego, ciągłego doskonalenia.

Cytat:

Wszystkie dostępne raporty dotyczące bezpieczeństwa systemów OT wskazują jednoznacznie na zwiększającą się skalę i częstotliwość ataków na obiekty przemysłowe i infrastrukturalne.

Autor: Marek Ujejski, Cybersecurity Expert, Doradca Zarządu ds. Cyberbezpieczeństwa w COIG S.A.

Źródło: COIG S.A